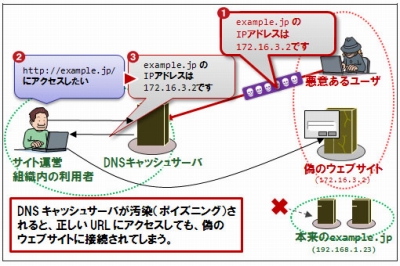

URLが正しくても要注意DNSのハッキング「DNSキャッシュポイズニング」とは?

最近は、銀行系サイトでメールによる不正アクセス誘導が行われているので注意するようにというアナウンスがなされています。そこでは、URLを確認しましょうというアナウンスもありますが、その正しいはずのURLで悪意のあるサイトにつながってしまったら・・・

ウェブサイトは、通常は「Gool.com」とか「www.yahoo.co.jp」などの英語で表記れたドメイン名というものを入力してアクセスします。しかし、その名前をそのままつかうのは非効率なので、DNSという仕組みで、ドメイン名と数字だけのものに変換しています。その変換を担っているDNSの情報を書き換える攻撃がふえているようなのです。

DNSキャッシュポイズニングとは、キャッシュDNSサーバーに偽のDNS情報を注入して汚染(ポイズニング)する攻撃手法。そのキャッシュDNSサーバーの利用者を偽サイトに誘導することが可能になる。古くから知られている手法だが、2008年7月、攻撃効率を高めるカミンスキー型手法が発表されたことでリスクが飛躍的に高まったという。

ソースポートランダマイゼーションは、その攻撃の成功率を下げるのに有効な対策の1つ。有効にすることで、攻撃の成功確率が約6万5000分の1に下がるとされている。

DNSキャッシュポイズニング攻撃の流れ

JPRSのセキュリティ情報 http://jprs.jp/tech/security/2014-04-15-portrandomization.html

JPCERT/CCの注意喚起 https://www.jpcert.or.jp/at/2014/at140016.html

最近のDNSには、この攻撃にたいする備えが標準的に実装されているようですが、世の中にはそうでないものもあるわけで、セキュリティに関連する情報を入力する時などは安易に入力しないで一度確認する習慣をもったほうがよさそうですね。