SSLにあらたな脆弱性「DROWN」が発見、早急な対応が必要です。

SSLは、最近脆弱性が多く発見されておりそのたびに大きいニュースとなっておりますが、またあらたな脆弱性「DROWN」が発見されたようです。

この脆弱性はSSLv2にたいしてのものであり、現在このバージョンを使っているケースはほとんど無いを考えられています。しかし、現行のTLSなどで運用されている場合にも設定によっては大きい影響を受けるようです。

セキュリティプロトコルSSLv2を悪用したSSL/TLSの脆弱性「DROWN(Decrypting RSA with Obsolete and Weakened eNcryption)」が発見され、SANS ISCなどが注意喚起を行っている。

SSLv2を使用してTLSを解読できる脆弱性「DROWN」

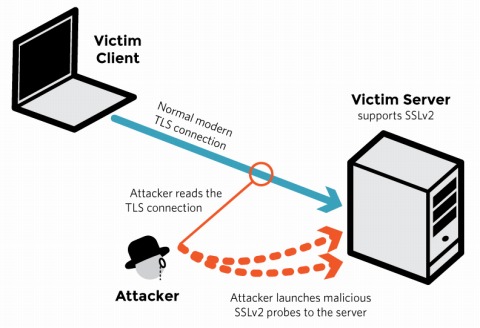

DROWNは、HTTPSサーバーがSSLv2で接続可能な場合や、SSLv2で接続できる他のサーバーで同じ秘密鍵を使い回している場合に、クロスプロトコル攻撃を仕掛けることでTLSを復号化され、通信を傍受される可能性があるというもの。例えば、ウェブサーバーとメールサーバーで同じ証明書と秘密鍵を使用している場合、たとえウェブサーバーがSSLv2をサポートしていなくても、メールサーバーがSSLv2に対応したままだとウェブサーバーへの攻撃が可能となる。

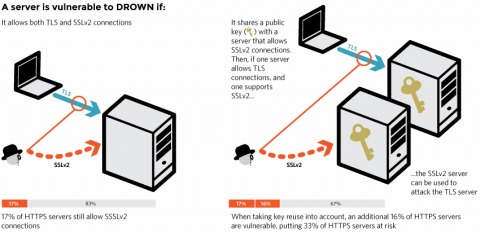

SSLv2自体は1990年代の技術であり現在では使用されていないが、多くのサーバーでTLSに移行したにもかかわらず、設定ミスでSSLv2を未だにサポートしていることが問題の発端となっている。研究者らが立ち上げたDROWNに関する情報ページによると、HTTPSサーバーの17%でSSLv2接続をサポートしているほか、SSLv2をサポートしたサーバーと同じ秘密鍵を使用しているHTTPSサーバーが16%存在しており、合わせて33%のHTTPSサーバーに影響があるとしている。

SSLv2接続に対応したHTTPSサーバーは全体の17%、サーバー自体はSSLv2に対応していないが、SSLv2サーバーと同じ証明書と秘密鍵を利用しているサーバーが16%存在し、合計で33%のHTTPSサーバーが影響を受けるとしている

暗号化ライブラリのOpenSSLでは、開発チームが修正パッチ「1.0.1s」「1.0.2.g」を公開した。同じく暗号化ライブラリのNetwork Security Servicesでは、SSLv2がデフォルトでオフに設定されているバージョン「3.13」以降にアップデートするよう呼び掛けている。また、Microsoft Internet Information Services(IIS)のバージョン「7」未満でも同様の問題があり、バージョン7以降にアップデートする必要がある。

情報ページには影響を受けるウェブサイトの一覧が公開されており、「yahoo.com」「alibaba.com」「flickr.com」「buzzfeed.com」などの大手サイトのほか、日本でも「dmm.com」「sakura.ne.jp」「hatena.ne.jp」「mainichi.jp」「vector.co.jp」など複数のサイトが挙げられている。情報サイトでは、入力したアドレスから脆弱性の影響を受けるかどうか確認することもできる。

なお、OpenSSLの公式ブログによると、研究者が攻撃先のクライアントセッションを復号化するのに「Amazon EC2」で使用した金額は440米ドルで、数時間で完了したという。