Bashの脆弱性、未対応の方は至急対応!ウェブサーバへの不正アクセス急増中だそうです。

警視庁が注意喚起をしました。Bashの脆弱性は、昨年秋に発見されました。その後、対応のアップデートが行われて通常では、問題なくなっているはずです。

しかし、まだ対応されていないサーバを探す形で、不正アクセスが急増しているようです。

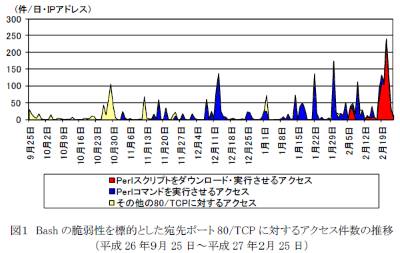

警察庁は25日、Bashの脆弱性を標的としていると考えられるウェブサーバーへのアクセスを多数観測したとして、注意喚起を行った。

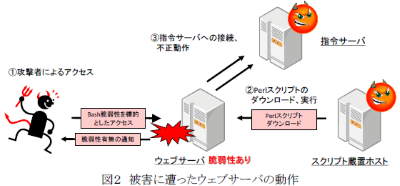

警察庁の観測によると、2月18日から2月24日までの間、Bashの脆弱性を標的としていると考えられるTCP 80番ポートへのアクセスが増加。今回増加したアクセスは、Perlスクリプトを攻撃対象であるウェブサーバーにダウンロードおよび実行させ、ウェブサーバーをボットとして利用することが目的とみられている。

Perlスクリプトは、被害に遭ったサーバーをIRCボットとして動作させるもので、スクリプトは実行後に削除されるが、ボットとしての動作は継続しているものと考えられる。被害に遭ったウェブサーバーは、外部に設置された指令サーバー(IRCサーバー)にTCP 666番ポート、チャンネル名「#bash」で接続。IRCサーバーからの指令により、外部のDoS攻撃、ポートスキャン、メール送信などに悪用される危険がある。

DDoS攻撃の増加など、セキュリティリスクは高まりますが、自社のサービスを外部化するのは難しいという状況には、悩ましいですね。